John Graham-Cumming nie dzwoni do mnie często, ale kiedy to robi, zwracam na to uwagę. Na co dzień jest dyrektorem technicznym giganta branży bezpieczeństwa Cloudflare, ale jest też świeckim historykiem technologii, kierującym się dobrym kompasem. Najbardziej znany jest z tego, że skutecznie poprowadził kampanię mającą na celu zmuszenie rządu Wielkiej Brytanii do przeproszenia legendarnego informatyka Alana Turinga za ściganie go za homoseksualizm i w zasadzie za nękanie go aż do śmierci. Więc kiedy na DM powiedział mi, że ma „piekielną historię” – obiecał „jednorazowe podkładki! Komputery 8-bitowe! Stewardessy przemycają dyskietki pełne przypadkowych liczb do Republiki Południowej Afryki!” – odpowiedziałem.

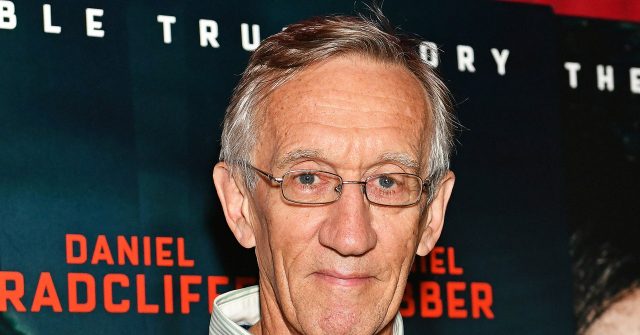

Historia, którą podzielił, koncentruje się wokół Tima Jenkina, byłego działacza przeciwko apartheidowi. Jenkin dorastał jako „zwykły rasistowski biały mieszkaniec Republiki Południowej Afryki”, jak to opisał, gdy się z nim skontaktowałem. Kiedy jednak Jenkin wyjechał za granicę – poza filtry rządu państwa policyjnego – dowiedział się o brutalnym ucisku w jego rodzinnym kraju i w 1974 roku zaoferował swoją pomoc Afrykańskiemu Kongresowi Narodowemu, zakazanej organizacji próbującej obalić biały reżim. Wrócił do Republiki Południowej Afryki i zaangażował się jako aktywista, rozprowadzając broszury. Zawsze miał zamiłowanie do gadżetów i był biegły w tworzeniu „bomby ulotkowe” – urządzenia umieszczone na ulicy, które po uruchomieniu wystrzeliwały w powietrze ulotki antyrządowe, które roznosił wiatr. Niestety, jak mówi, w 1978 r. „zostaliśmy okradzieni”. Jenkin został skazany na 12 lat więzienia.

Jenkin ma umysł hakera – już jako dziecko bawił się gadżetami, a jako nastolatek rozbierał i składał swój motocykl. Te umiejętności okazały się jego zbawieniem. Pracując w stolarni, stworzył makiety dużych kluczy, które mogły otwierać drzwi więzienia. Po miesiącach potajemnych prac stolarskich i testowania on i dwóch kolegów opuścili więzienie i ostatecznie dotarli do Londynu.

Był początek lat 80. i wysiłki AKN słabły. Problemem była komunikacja. Aktywiści, zwłaszcza przywódcy AKN, byli pod stałym nadzorem urzędników Republiki Południowej Afryki. „Podjęto decyzję o sprowadzeniu przywódców z powrotem do kraju, aby być bliżej aktywistów, ale aby to zrobić, nadal musieli utrzymywać kontakt z otoczeniem” – mówi Jenkin, który otrzymał mandat do rozwiązania problemu. Podstawowe metody, takie jak niewidzialny atrament i wysyłanie kodów za pomocą wybierania tonowego, nie były zbyt skuteczne. Chcieli systemu komunikacji, który byłby skomputeryzowany i niezniszczalny. Plan nazwano Operacją Vula.

Pracując w swoim małym mieszkaniu komunalnym w londyńskiej dzielnicy Islington – nazywanym GCHQ na cześć ściśle tajnej brytyjskiej agencji wywiadowczej – Jenkins zaczął uczyć się kodowania. To były początki komputerów osobistych, a sprzęt jak na dzisiejsze standardy był śmiesznie słaby. Przełom w kryptografii klucza publicznego nastąpił kilka lat wcześniej, ale nie było łatwo dostępnej implementacji. Jenkin był podejrzliwy w stosunku do gotowych kryptosystemów, obawiając się, że mogą zawierać tylne drzwi, które zapewniłyby rządom dostęp.

Korzystanie z Komputer Toshiba T1000 uruchamiając wczesną wersję MS-DOS, Jenkin napisał system wykorzystujący najbezpieczniejszą formę kryptografii, jednorazowy blok, który szyfruje wiadomości znak po znaku przy użyciu wspólnego klucza o długości samej wiadomości. Za pomocą programu aktywista mógł wpisać wiadomość na komputerze i zaszyfrować ją za pomocą dyskietki zawierającej jednorazowy zestaw losowych liczb. Aktywista mógł następnie przekształcić zaszyfrowany tekst w sygnały audio i odtworzyć je na magnetofonie, który je zapisał. Następnie za pomocą telefonu publicznego aktywista mógł zadzwonić na przykład do przywódców AKN w Londynie lub Lusace w Zambii i odtworzyć taśmę. Odbiorca używałby modemu ze sprzęgaczem akustycznym do przechwytywania dźwięków, przekształcania ich z powrotem na sygnały cyfrowe i odszyfrowywania wiadomości za pomocą programu Jenkina.